Proteção digital com inteligência em riscos cibernéticos

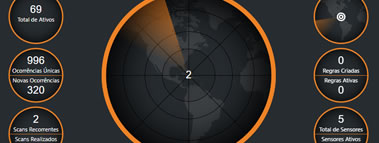

A EcoTrust é uma plataforma de cibersegurança que antecipa ameaças e atua na redução de ataques cibernéticos a empresas.

Funcionalidades

Com informações relevantes sobre as vulnerabilidades encontradas, a EcoTrust potencializa a atuação das equipes de segurança digital nas empresas.

Benefícios EcoTrust

A EcoTrust é um produto SaaS (Software as a Service) 100% brasileiro, com um suporte nacional e próximo das suas necessidades.

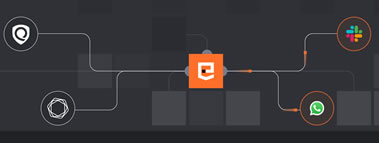

Integrações

Integrações de entrada concentram fontes adicionais de informação das vulnerabilidades. Integrações de saída facilitam a disseminação dos chamados.

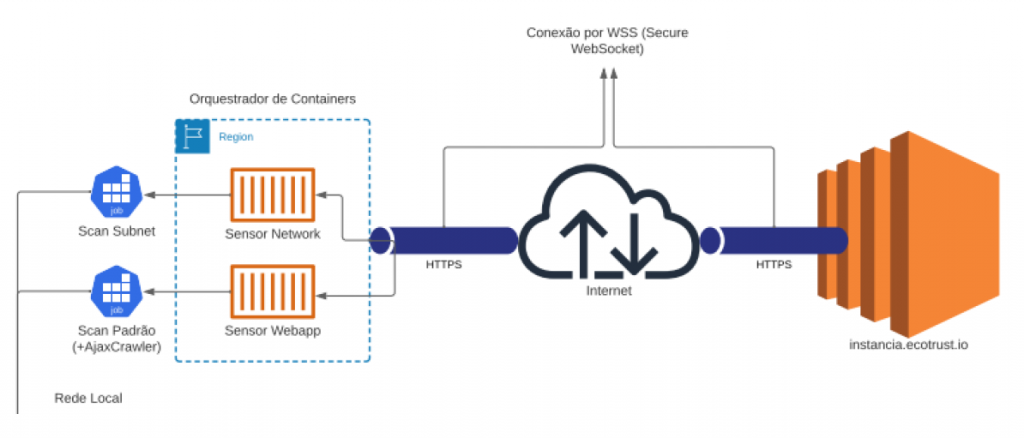

Conecte e Gerencie múltiplos

Sensores de Scan em minutos

Sensores Disponíveis no Connect

NETWORK

Sensor nativo de scan para descoberta de portas e serviços em ativos Ipv4/Ipv6 e correlação de vulnerabilidades encontradas com Mitre, NIST e Vulners.

WEBAPP

Sensor nativo de scan para teste de aplicações web-based que utiliza a abordagem DAST (Dynamic Application Security Testing) e no front-end um SAST (Static Application Security Testing)

NESSUS API

Connect Nessus API tem a capacidade de orquestrar múltiplos motores de Nessus que o cliente já tenha nos ambientes.

Repositório CyberApp

Disponibilizamos um repositório público de imagens de containers, no Docker Hub, que funciona como uma “Loja de Aplicativos” de sensores e APIs para scans de vulnerabilidades. Através de comandos como RUN e PULL, é possível provisionar sensores localmente e ativá-los para uso na EcoTrust Platform.

Secure WebSocket

Protocolo utilizado na comunicação dos sensores provisionados em ambientes locais, através da tecnologia Reverse Port Forwarding, com a instância da EcoTrust Platform.

EcoTrust Connect

Solução inovadora e exclusiva que tem como principal objetivo disponibilizar múltiplos sensores de scan em ambientes locais, de tipos e capacidades técnicas diversas, para descoberta de vulnerabilidades em infraestruturas críticas, aplicações web ou nuvens, através de micro serviços em containers.

Alta Compatibilidade

Os sensores do EcoTrust Connect podem ser provisionados em orquestradores de containers OCI (Open Container Iniciative), como o Docker Desktop e Podman, que são compatíveis com sistemas Windows WSL, Linux e MacOS, ou em nuvens públicas como AWS, Azure e Google Cloud.

Multi Ambiente

Provisione sensores de scans para descoberta de vulnerabilidades em múltiplos e distintos ambientes de rede ou clientes.

Agentless

O EcoTrust Connect está disponível nos containers de sensores de scan, não sendo necessário utilizar agentes nem mesmo servidores ou máquinas virtuais.

Setupless

Execute um único comando para provisionar os sensores, sem nenhuma configuração necessária.

QUAL A RELAÇÃO DO ECOTRUST COM AS MELHORES PRÁTICAS?

LGPD

Art. 6 – Princípios de Segurança e prevenção

Seção I – da Segurança e do Sigilo de Dados – Art. 46. Os agentes de tratamento devem adotar medidas de segurança técnicas aptas a proteger os dados pessoais de acessos não autorizados e de situações acidentais ou ilícitas de destruição, perda, alteração, comunicação ou qualquer forma de tratamento inadequado ou ilícito.

§2º II – demonstrar a efetividade de seu programa de governança em privacidade, quando apropriado.

Art. 50 §1º Ao estabelecer regras de boas práticas, o controlador e o operador levarão em consideração, em relação ao tratamento e aos dados, a natureza, o escopo, a finalidade e a probabilidade e a gravidade dos riscos e dos benefícios decorrentes do tratamento de dados do titular.

ISO 27001: 2013

A.12.6.1 – Gestão de vulnerabilidades técnicas.

A.14.2.3 – Análise crítica técnica das aplicações.

A.16.1.3 – Notificação de fragilidades de segurança da informação.

A.18.2.2 – Conformidade com as políticas e procedimentos de segurança da informação.

A.18.2.3 – Análise crítica da conformidade técnica.

NIST

Cybersecurity Framework

PROTECT – PR.IP-12: Um plano de gerenciamento de vulnerabilidades deve ser desenvolvido e implementado.

DETECT-DE.CM-8: Veri cação de Cybersecurity vulnerabilidades são executadas.

RESOLUÇÃO 4.658

Art 3º – A política de segurança cibernética deve contemplar, no mínimo: II – os procedimentos e os controles adotados para reduzir a vulnerabilidade da instituição a incidentes e atender aos demais objetivos de segurança cibernética.

§2º Os procedimentos e os controles de que trata o inciso II do caput devem abranger… a detecção de intrusão, a prevenção de vazamento de informações, a realização periódica de testes e varreduras para detecção de vulnerabilidades, a proteção contra softwares maliciosos.

PCI DSS

Requisito 6: Desenvolver e manter sistemas e aplicativos seguros – 6.1.

Requisito 5: Manter um programa de gerenciamento de vulnerabilidades..

Funcionalidades e Benefícios

| Criticidade do Ativo | |

| Severidade da Vulnerabilidade | |

| Visibilidade de Exposição da Rede | |

| Enumeração de Vulnerabilidades | |

| Priorização Baseada em Risco Técnico | |

| Metricas e Relatórios Técnicos |

Para os Diretores

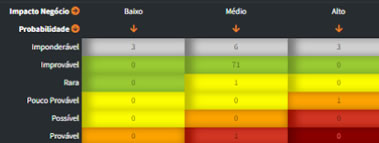

| Priorização Baseada em Risco Negócio | |

| Matriz de Risco Qualitativo (Probabilidade x Impacto Negócio) | |

| Relatórios Estratégicos (Foco Negócio) | |

| Indicador de Risco Negócio (de Trivial a Extremo) | |

| Relatório Executivo Automático | |

| Nota de Segurança por Grupo de Ativos (Contextos) | |

| Dashboard com Rankings Estratégicos |

Para os Gestores de Segurança

| Dashboard com Rankings Táticos (CVEs, CVSSs, Ativos, etc) | |

| Centralização de diferentes fontes de análise em único dashboard | |

| Relatório Tático (resumido) Automático | |

| Relatório Automáticos com Parecer Técnico e DPO | |

| Relatório com Carta de Aceite de Risco | |

| Cadastro de Valor Monetário em Risco | |

| Histórico da Nota de Segurança dos Ativos | |

| Busca Rápida de Scans, Ativos, Grupos, Vetores de Risco, etc | |

| Glossário para executivos em todos os relatórios | |

| Automação de Ações baseada em Gatilhos de Ativo, Scan e Ocorrência |

Para a Equipe de Segurança

| Relatório Técnico Detalhado Automático | |

| Área para o Parecer Técnico das ocorrências de vulnerabilidade | |

| Área para o Parecer do DPO (Data Protection Officer) | |

| Status de Ocorrências para Gerenciamento de Vulnerabilidades | |

| Confirmação das Remediações Executadas | |

| Definição de Scan Ativo (Recorrente e Automático) | |

| Nota de Segurança de Ativos | |

| Descoberta automática de todos os ativos da rede | |

| Busca Rápida de Vulnerabilidades, CVEs, CVSSs, Exploits, etc | |

| Capacidade de Criação de Políticas de Scans Personalizadas | |

| Capacidade de Edição de Templates de Políticas de Scans | |

| Análise Comparativa de Scans | |

| Análise Comparativa de Vulnerabilidades |

Características Técnicas Importantes

| Trilha de Auditoria de Eventos imutável (Confiabilidade e Auditabilidade) | |

| Cloud-based | |

| Capacidade de Integração com Plataformas de Ticket (API) | |

| Capacidade de Integração com Plataformas de Resposta a Incidente (API) | |

| Full SaaS (Amazon Web Services) | |

| Scan Agentless e Serverless (Implementação Extremanente Rápida) | |

| Orquestração Motores de Terceiros (Nessus, etc) | |

| Orquestração Motores OpenSource (NMAP, VirusTotal, etc) | |

| Orquestração do Motor Nessus On-Premise ou Agentless | |

| Alta capacidade de integração (RESTful API) | |

| Integração com EcoVPN (Cloud VPN Gateway) para Scan de Home Office | |

| Full WhiteLabel |

Adquira EcoTrust com a DANRESA

comercial@danresa.com.br | (11) 4452-6448

www.danresa.com.br

Chat Online neste site!

A DANRESA Security and Network Solutions é uma Consultoria de Segurança da Informação que se destaca por prover Soluções Completas em Segurança, Infraestrutura de Redes e Comunicação de TI, desde 1998.

- Parceira EcoTrust.

- Atuação nos mercados Enterprise, Telcos e Data Centers.

- SNOC e Suporte Especializado 7x24x365, DevSecOps, Instalações em Massa, Equipe de Engenheiros, Analistas e Integradores Certificados, Metodologia de Projetos PMI.

- Parceira Oficial de Produtos e Soluções de Segurança de TI dos Fabricantes:

| A Partner of |

|