Multi Fator de Autenticação (MFA), Segmentação de Redes e Manutenção de Sistemas Operacionais e Softwares estão na lista de recomendações da CISA, FBI e NSA para proteção da Infraestrutura de TI contra o ataque do Conti Ransomware

Observação: este alerta usa a estrutura MITER Adversarial Tactics, Techniques, and Common Knowledge (ATT & CK®), versão 9. Consulte ATT & CK para Enterprise para todas as táticas e técnicas de ator de ameaça referenciadas.

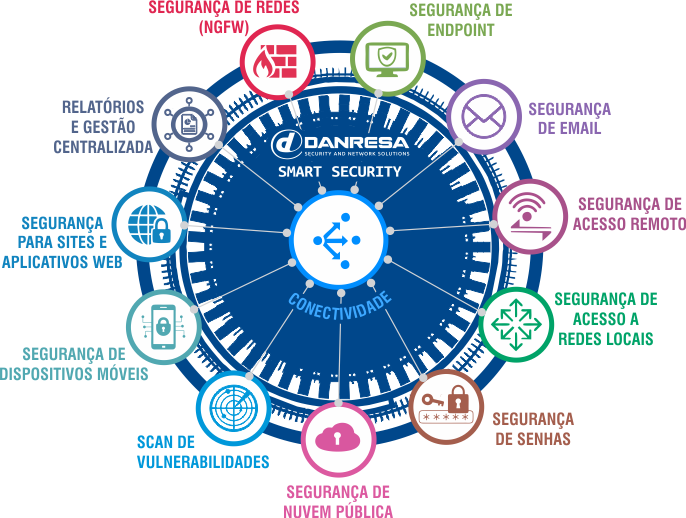

A DANRESA atua com um conjunto completo de soluções de segurança de redes que cobre toda a proteção de ponto a ponto contra ataques cibernéticos incluindo as técnicas de ataque Ransomwares, solução de MFA e Segmentação de redes. Saiba mais…

A Cybersecurity and Infrastructure Security Agency (CISA) e o Federal Bureau of Investigation (FBI) observaram o aumento do uso de ransomware Conti em mais de 400 ataques a organizações americanas e internacionais. (Consulte FBI Flash: Os ataques de ransomware Conti impactam as redes de cuidados de saúde e de primeiros socorros.) Em ataques de ransomware Conti típicos, ciberatores maliciosos roubam arquivos, criptografam servidores e estações de trabalho e exigem o pagamento do resgate.

Mais de 400 ataques a organizações americanas e internacionais pelo Conti Ransomware foram identificados com impactos às redes de cuidados de saúde e de primeiros socorros

Para proteger os sistemas contra o Conti ransomware, a CISA, o FBI e a National Security Agency (NSA) recomendam a implementação das medidas de mitigação descritas neste Aviso, que incluem a exigência de autenticação multifator (MFA), implementação de segmentação de rede e manutenção de sistemas operacionais e software atualizado.

Detalhes Técnicos

Embora o Conti seja considerado uma variante de ransomware do modelo ransomware-as-a-service (RaaS), há variações em sua estrutura que o diferenciam de um modelo típico de afiliado. É provável que os desenvolvedores do Conti paguem aos implantadores do ransomware um salário, em vez de uma porcentagem dos rendimentos usados pelos ciberatores afiliados e recebam uma parte dos rendimentos de um ataque bem-sucedido.

Os atores Conti geralmente obtêm acesso inicial [TA0001] às redes por meio de:

- Campanhas de spearphishing usando e-mails personalizados que contêm anexos maliciosos [T1566.001] ou links maliciosos [T1566.002];

- Anexos de palavras maliciosas geralmente contêm scripts incorporados que podem ser usados para baixar ou descartar outro malware – como TrickBot e IcedID e / ou Cobalt Strike – para auxiliar no movimento lateral e nos estágios posteriores do ciclo de vida do ataque com o objetivo final de implantar o Conti ransomware. [1], [2], [3]

- Credenciais de protocolo de área de trabalho remota (RDP) roubadas ou fracas [T1078]. [4]

- Telefonemas;

- Software falso promovido por meio de otimização de mecanismo de pesquisa;

- Outras redes de distribuição de malware (por exemplo, ZLoader); e

- Vulnerabilidades comuns em ativos externos.

Na fase de execução [TA0002], os atores executam uma carga getuid antes de usar uma carga mais agressiva para reduzir o risco de acionar mecanismos antivírus. A CISA e o FBI observaram atores Conti usando Router Scan, uma ferramenta de teste de penetração, para verificar de forma maliciosa e de força bruta [T1110] roteadores, câmeras e dispositivos de armazenamento conectados à rede com interfaces da web. Além disso, os atores usam ataques Kerberos [T1558.003] para tentar fazer com que o hash Admin conduza ataques de força bruta.

Os agentes Conti são conhecidos por explorar software legítimo de monitoramento e gerenciamento remoto e software de desktop remoto como backdoors para manter a persistência [TA0003] nas redes das vítimas. [5] Os atores usam ferramentas já disponíveis na rede da vítima – e, conforme necessário, adicionam ferramentas adicionais, como Windows Sysinternals e Mimikatz – para obter hashes dos usuários e credenciais de texto não criptografado, que permitem aos atores escalar privilégios [TA0004] dentro de um domínio e executar outras tarefas de pós-exploração e movimento lateral [TA0008]. Em alguns casos, os atores também usam malware TrickBot para realizar tarefas pós-exploração.

De acordo com uma “cartilha” de ator de ameaça vazada recentemente, [6] os atores Conti também exploram vulnerabilidades em ativos não corrigidos, como os seguintes, para escalar privilégios [TA0004] e mover lateralmente [TA0008] na rede de uma vítima:

- Vulnerabilidades do servidor do Microsoft Windows Server Message Block 1.0 de 2017; [7]

- Vulnerabilidade “PrintNightmare” (CVE-2021-34527) no serviço Windows Print spooler [8]; e

- Vulnerabilidade “Zerologon” (CVE-2020-1472) em sistemas Microsoft Active Directory Domain Controller. [9]

Os artefatos que vazaram com o manual identificam quatro endereços de protocolo da Internet (IP) do servidor Cobalt Strike que os atores Conti usaram anteriormente para se comunicar com seu servidor de comando e controle (C2).

162.244.80[.]23585.93.88[.]165185.141.63[.]12082.118.21[.]1

A CISA e o FBI observaram atores Conti usando diferentes endereços IP de servidor Cobalt Strike exclusivos para vítimas diferentes.

Os atores Conti costumam usar o programa de linha de comando Rclone de código aberto para exfiltração de dados [TA0010].

Depois que os atores roubam e criptografam os dados confidenciais da vítima [T1486], eles empregam uma técnica de extorsão dupla em que exigem que a vítima pague um resgate pela liberação dos dados criptografados e ameaçam a vítima com a liberação pública dos dados se o resgate for não pago.

O Conti ransomware usa as técnicas ATT&CK listadas na tabela 1.

Tabela 1: Técnicas Conti ATT&CK para empresas

| Acesso Inicial |

| Técnica | ID | Uso |

|---|---|---|

| Contas Válidas | T1078 | Atores Conti foram observados obtendo acesso não autorizado às redes das vítimas por meio de credenciais de protocolo de área de trabalho remota (RDP) roubadas. |

| Phishing: anexo de spearphishing | T1566.001 | O Conti ransomware pode ser entregue usando o malware TrickBot, que é conhecido por usar um e-mail com uma planilha do Excel contendo uma macro maliciosa para implantar o malware. |

| Phishing: link de spearphishing | T1566.002 | O Conti ransomware pode ser entregue usando o TrickBot, que foi entregue por meio de links maliciosos em e-mails de phishing. |

| Execução |

| Técnica | ID | Uso |

|---|---|---|

| Interpretador de comandos e scripts: Shell de comando do Windows | T1059.003 | O Conti ransomware pode utilizar opções de linha de comando para permitir que um invasor controle como verifica e criptografa arquivos. |

| Interface de programação de aplicativo nativo (API) | T1106 | O Conti ransomware usou chamadas de API durante a execução. |

| Persistência |

| Técnica | ID | Uso |

|---|---|---|

| Contas Válidas | T1078 | Atores Conti foram observados ganhando acesso não autorizado às redes das vítimas por meio de credenciais RDP roubadas. |

| Serviços Remotos Externos | T1133 | Os adversários podem aproveitar os serviços remotos externos para inicialmente acessar e / ou persistir em uma rede. Serviços remotos, como redes privadas virtuais (VPNs), Citrix e outros mecanismos de acesso, permitem que os usuários se conectem a recursos de rede corporativa interna de locais externos. Freqüentemente, há gateways de serviço remoto que gerenciam conexões e autenticação de credencial para esses serviços. Serviços como o Gerenciamento Remoto do Windows também podem ser usados externamente. |

| Escalonamento de Privilégios |

| Técnica | ID | Uso |

|---|---|---|

| Injeção de processo: injeção de biblioteca de link dinâmico | T1055.001 | O Conti ransomware carregou uma biblioteca de vínculo dinâmico (DLL) criptografada na memória e, em seguida, a executa. |

| Evasão de defesa |

| Técnica | ID | Uso |

|---|---|---|

| Arquivos ou informações ofuscados | T1027 | O Conti ransomware criptografou DLLs e usou ofuscação para ocultar chamadas de API do Windows. |

| Injeção de processo: injeção de biblioteca de link dinâmico | T1055.001 | O Conti ransomware carregou uma DLL criptografada na memória e, em seguida, a executa. |

| Desofuscar / decodificar arquivos ou informações | T1140 | O Conti ransomware descriptografou sua carga útil usando uma chave AES-256 codificada. |

| Acesso de Credenciais |

| Técnica | ID | Uso |

|---|---|---|

| Brute Force | T1110 | Os agentes Conti usam ferramentas legítimas para verificar de forma maliciosa e de força bruta roteadores, câmeras e dispositivos de armazenamento conectados à rede com interfaces da web. |

| Roubar ou falsificar tíquetes Kerberos: Kerberoasting | T1558.003 | Atores Conti usam ataques Kerberos para tentar obter o hash Admin. |

| Descoberta de configuração de rede do sistema | T1016 | O Conti ransomware pode recuperar o cache ARP do sistema local usando a chamada de API GetIpNetTable () e verificar se os endereços IP aos quais ele se conecta são para sistemas locais que não sejam da Internet. |

| Descoberta de conexões de rede do sistema | T1049 | O Conti ransomware pode enumerar conexões de rede de rotina de um host comprometido. |

| Descoberta de Processo | T1057 | O Conti ransomware pode enumerar todos os processos abertos para pesquisar qualquer um que tenha a string sql no nome do processo. |

| Descoberta de arquivos e diretórios | T1083 | O Conti ransomware pode descobrir arquivos em um sistema local. |

| Descoberta de compartilhamento de rede | T1135 | O Conti ransomware pode enumerar compartilhamentos de rede de bloco de mensagens de servidor aberto remoto (SMB) usando NetShareEnum (). |

| Movimentação Lateral |

| Técnica | ID | Uso |

|---|---|---|

| Serviços remotos: compartilhamentos de administrador SMB / Windows | T1021.002 | O Conti ransomware pode se espalhar via SMB e criptografar arquivos em diferentes hosts, comprometendo potencialmente uma rede inteira. |

| Conteúdo compartilhado de contaminação | T1080 | O Conti ransomware pode se espalhar infectando outras máquinas remotas por meio de unidades de rede compartilhadas. |

| Impactos |

| Técnica | ID | Uso |

|---|---|---|

| Dados criptografados | T1486 | O Conti ransomware pode usar CreateIoCompletionPort (), PostQueuedCompletionStatus () e GetQueuedCompletionPort () para criptografar arquivos rapidamente, excluindo aqueles com as extensões .exe, .dll e .lnk. Ele usou uma chave de criptografia AES-256 diferente por arquivo com uma chave de criptografia pública RAS-4096 agrupada que é exclusiva para cada vítima. O Conti ransomware pode usar o “Gerenciador de Reinicialização do Windows” para garantir que os arquivos sejam desbloqueados e abertos para criptografia. |

| Interrupção de Serviços | T1489 | O Conti ransomware pode interromper até 146 serviços do Windows relacionados a soluções de segurança, backup, banco de dados e e-mail através do uso de net stop. |

| Inibir a recuperação do sistema | T1490 | O Conti ransomware pode excluir cópias de sombra de volume do Windows usando vssadmin. |

Mitigações

CISA, FBI e NSA recomendam que os defensores da rede apliquem as seguintes atenuações para reduzir o risco de comprometimento por ataques de ransomware Conti.

Implementar autenticação multifator para acessar remotamente redes de fontes externas.

Conheça a solução Multifator de Autenticação da DANRESA

Implemente a segmentação da rede e filtre o tráfego

- Implemente e garanta uma segmentação de rede robusta entre redes e funções para reduzir a disseminação do ransomware. Defina uma zona desmilitarizada que elimine a comunicação não regulamentada entre as redes.

- Filtre o tráfego de rede para proibir as comunicações de entrada e saída com endereços IP maliciosos conhecidos.

- Habilite filtros de spam fortes para evitar que e-mails de phishing cheguem aos usuários finais. Implemente um programa de treinamento de usuário para desencorajar os usuários de visitar sites maliciosos ou abrir anexos maliciosos. Filtre e-mails contendo arquivos executáveis para evitar que cheguem aos usuários finais.

- Implemente uma lista de bloqueio de URL e / ou lista de permissão para evitar que os usuários acessem sites maliciosos.

Conheça as soluções de segurança de redes da DANRESA

Faça a varredura em busca de vulnerabilidades e mantenha o software atualizado.

- Configure programas antivírus / antimalware para realizar varreduras regulares de ativos de rede usando assinaturas atualizadas.

- Atualize software e sistemas operacionais, aplicativos e firmware em ativos de rede em tempo hábil. Considere o uso de um sistema de gerenciamento de patch centralizado.

Conheça a solução de SCAN de Vulnerabilidades da DANRESA

Remova aplicativos desnecessários e aplique controles.

- Remova qualquer aplicativo não considerado necessário para as operações do dia-a-dia. Os agentes de ameaças Conti aproveitam aplicativos legítimos – como software de monitoramento e gerenciamento remoto e aplicativos de software de desktop remoto – para ajudar na exploração mal-intencionada da empresa de uma organização.

- Investigue qualquer software não autorizado, particularmente desktop remoto ou software de monitoramento e gerenciamento remoto.

- Implemente a lista de permissões de aplicativos, que só permite que os sistemas executem programas conhecidos e permitidos pela política de segurança da organização. Implemente políticas de restrição de software (SRPs) ou outros controles para evitar que programas sejam executados em locais comuns de ransomware, como pastas temporárias que oferecem suporte a navegadores de Internet populares ou programas de compactação / descompactação.

- Implemente a prevenção de execução desabilitando scripts de macro de arquivos do Microsoft Office transmitidos por e-mail. Considere o uso do software Office Viewer para abrir arquivos do Microsoft Office transmitidos por e-mail em vez de aplicativos completos do pacote do Microsoft Office.

- Consulte o alerta conjunto, ferramentas publicamente disponíveis vistas em incidentes cibernéticos em todo o mundo – desenvolvido pela CISA e as autoridades de segurança cibernética da Austrália, Canadá, Nova Zelândia e Reino Unido – para obter orientação sobre a detecção e proteção contra o uso malicioso de ferramentas publicamente disponíveis.

Implemente ferramentas de resposta de detecção e endpoint.

As ferramentas de resposta de detecção e endpoint permitem um alto grau de visibilidade do status de segurança dos endpoints e podem ajudar a proteger com eficácia contra ciberatores maliciosos.

Conheça as soluções avançadas de segurança de endpoint da DANRESA

Limite o acesso aos recursos da rede, especialmente restringindo o RDP.

Depois de avaliar os riscos, se o RDP for considerado operacionalmente necessário, restrinja as fontes de origem e exija a autenticação multifator.

Proteja as contas do usuário.

- Audite regularmente as contas de usuários administrativos e configure os controles de acesso de acordo com os princípios do menor privilégio e separação de funções.

- Audite regularmente os registros para garantir que as novas contas sejam usuários legítimos.

Recursos Adicionais

Matérias Informativas

Relatório de Digital Forensics, Incident Response (DFIR): BazarLoader para Conti Ransomware em 32 horas (setembro de 2021): https://thedfirreport.com/2021/09/13/bazarloader-to-conti-ransomware-in-32-hours /

Folha de informações de segurança cibernética da NSA: transição para autenticação multifator (agosto de 2019):

https://media.defense.gov/2019/Sep/09/2002180346/-1/-1/0/Transition%20to%20Multi-factor%20Authentication%20-%20Copy.pdf

Folha de informações de segurança cibernética da NSA: Segmentar redes e implantar defesas com reconhecimento de aplicativos (setembro de 2019):

https://media.defense.gov/2019/Sep/09/2002180325/-1/-1/0/Segment%20Networks%20and%20Deploy%20Application%20Aware%20Defenses%20-%20Copy.pdf

Folha de informações de segurança cibernética da NSA: dispositivos de rede de proteção (agosto de 2020):

https://media.defense.gov/2020/Aug/18/2002479461/-1/-1/0/HARDENING_NETWORK_DEVICES.PDF

Referências

[1] MITRE ATT&CK: Conti[2] MITRE ATT&CK: TrickBot[3] MITRE ATT&CK: IcedID[4] FBI FLASH: Conti Ransomware Attacks Impact Healthcare and First Responder N…[5] Ransomware Daily: Conti Ransomware Gang Playbook Mentions MSP Software – Ch…[6] Cisco Talos blog: Translated: Talos’ insights from the recently leaked Cont…[7] Microsoft Security Bulletin MS17-010 – Critical: Security Update for Micros…[8] Microsoft Security Update: Windows Print Spooler Remote Code Execution Vuln…[9] Microsoft Security Update: Netlogon Elevation of Privilege Vulnerability

Para saber mais sobre como proteger sua infraestrutura de TI contra Ransomwares e Ataques Cibernéticos fale com a DANRESA

Tel (11) 4452-6448 – comercial@danresa.com.br – Chat Online Nesta Página

comercial@danresa.com.br | (11) 4452-6448

www.danresa.com.br

Chat Online neste site!

A DANRESA Security and Network Solutions é uma Consultoria de Segurança da Informação que se destaca por prover Soluções Completas em Segurança, Infraestrutura de Redes e Comunicação de TI, há 23 anos.

- Revenda Certificada Fortinet, Sophos, Aruba, NSFocus, Tenable.

- Atuação nos mercados Enterprise, Telcos e Data Centers.

- Projetos e cases de sucesso SD-WAN, Secure Access, Security Cloud, VoIP, Advanced Threat Protection e todos os componentes de Segurança dos Fabricantes Parceiros

- SNOC e Suporte Especializado 7x24x365, DevSecOps, Instalações em Massa, Equipe de Engenheiros, Analistas e Integradores Certificados, Metodologia de Projetos PMI.

- Parceira Oficial de Produtos e Soluções de Segurança de TI dos Fabricantes:

| A Partner of |

|

0 comentário